Деанонимизация – это процесс раскрытия истинной личности человека, который скрывается под псевдонимом или анонимностью в сети интернет. В современном цифровом мире, где все больше людей пользуются интернетом и социальными сетями, вопрос безопасности и анонимности становится все более актуальным. Многие пользователи хотят скрыть свое настоящее имя, фотографии и другие персональные данные из-за различных причин: от желания сохранить приватность до защиты от недобросовестных людей.

Однако, в некоторых случаях, раскрытие истинной личности пользователя может быть необходимо или даже жизненно важно, например, в случае расследования преступлений или идентификации рецидивистов. Кроме того, существует множество примеров, когда деанонимизация может быть полезна в борьбе с интернет-троллями, кибербуллингом и другими формами онлайн-жестокости.

Существует несколько методов и инструментов, которые позволяют деанонимизировать человека. Среди них – анализ метаданных, спектральный анализ, кластерный анализ и анализ социальной сети. Каждый из них имеет свои особенности и применяется в зависимости от задачи и доступных данных.

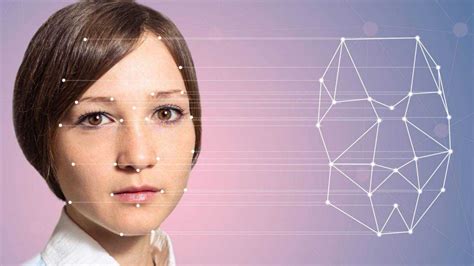

Технологии распознавания лица

Основными компонентами технологий распознавания лица являются сенсорное устройство для захвата изображения лица и алгоритмы обработки полученных данных. Сенсорное устройство может быть встроено в устройства, такие как смартфоны и ноутбуки, или быть отдельным устройством, например, камерой видеонаблюдения.

Алгоритмы обработки данных включают в себя следующие этапы: захват изображения лица, выделение лицевых черт, создание уникального математического описания лица (называемого лицевым шаблоном), сравнение лицевого шаблона со специально созданной базой данных лиц.

Технологии распознавания лица находят широкое применение в различных областях, включая информационную безопасность, видеонаблюдение, автоматическую идентификацию и фотофиксацию нарушений правил дорожного движения. Однако, следует отметить, что технологии распознавания лица также вызывают опасения в отношении приватности и возможности злоупотребления собранными данными о человеке.

Преимущества технологий распознавания лица:

- Высокая точность идентификации – лицевые черты человека являются уникальными и неизменными, поэтому возможность ошибки при распознавании минимальна.

- Скорость идентификации – процесс распознавания лица может занимать всего несколько секунд, что делает его очень быстрым в сравнении с другими биометрическими технологиями, такими как отпечатки пальцев или сетчатка глаза.

- Неинвазивность – для распознавания лица не требуется контакт с пациентом, что делает эту технологию более удобной и гигиеничной.

Заключение

Технологии распознавания лица являются мощным инструментом, который может быть использован для аутентификации и идентификации человека. Однако, необходимо учитывать возможные проблемы с приватностью и этичностью использования этих технологий. Правильное использование и регулирование технологий распознавания лица поможет сделать мир безопаснее и защитить права и свободы личности.

Биометрические данные и отпечатки пальцев

Процесс сбора и хранения биометрических данных обычно осуществляется при помощи специальных устройств, таких как сканеры пальцев или камеры с высоким разрешением. При сканировании пальца с помощью таких устройств, получается уникальный набор данных, который может быть использован для последующего сравнения с другими сохраненными шаблонами.

Одним из основных преимуществ биометрических данных является их сложность для подделки или взлома. В отличие от паролей или ключей доступа, которые могут быть украдены или угаданы, отпечатки пальцев являются физическими характеристиками, невозможными для подделки.

Однако, существуют определенные вызовы и проблемы с использованием биометрических данных. Во-первых, сбор и хранение биометрических данных требует специальной инфраструктуры и оборудования, что может быть затратным и сложным процессом. Во-вторых, существует риск утечки или несанкционированного доступа к биометрическим данным, что может представлять угрозу для личной безопасности.

Тем не менее, с развитием технологий и усовершенствованием методов защиты, биометрические данные и отпечатки пальцев могут быть эффективными инструментами для идентификации и деанонимизации личности. Их использование совместно с другими методами и инструментами может помочь в создании более надежных и безопасных систем безопасности и авторизации.

Анализ почерка и подлинности документов

При анализе почерка специалисты обращают внимание на различные характеристики письма, такие как размер и форма букв, наклон, силу и давление при письме, скорость и ритм письма. Эти особенности почерка могут быть использованы для установления связи между различными документами, написанными одним и тем же человеком.

Кроме того, анализ почерка может быть использован для определения возраста и пола автора, а также для выявления некоторых психологических характеристик личности. Например, неправильный наклон букв может указывать на эмоциональные проблемы или недостаток самооценки у автора документа.

Однако, анализ почерка не является абсолютно точным методом и требует определенных навыков и опыта от специалиста. Существуют также специальные программы, которые позволяют автоматически анализировать и сравнивать почерк различных людей. Однако, такой анализ всегда должен быть подтвержден и проведен специалистом в области написания и документоведения.

Помимо анализа почерка, специалисты также могут проводить анализ подлинности документов. Этот процесс включает проверку различных характеристик документа, таких как бумага, чернила и печати. Кроме того, специалисты могут использовать методы химического анализа для выявления каких-либо подделок или изменений в документе.

В целом, анализ почерка и подлинности документов являются важными инструментами для раскрытия истинной личности человека и установления подлинности документов. Однако, для достижения точных и надежных результатов необходимо обратиться к квалифицированному специалисту и использовать современные техники и методы анализа.

Мониторинг активности в сети Интернет

Одним из основных преимуществ мониторинга активности в сети является возможность получения деталей о посещенных веб-сайтах, просмотренных страницах, активности в социальных сетях, отправленных сообщениях и других видах интернет-коммуникации. Эти данные могут быть использованы для анализа интересов, предпочтений и деятельности пользователя.

Для осуществления мониторинга активности в сети Интернет используются различные методы: регистрация и анализ сетевого трафика, использование специального программного обеспечения для мониторинга активности пользователей, а также анализ открытой информации на различных веб-сайтах.

Мониторинг активности в сети Интернет может быть проведен как с согласия пользователя, так и без его ведома. В первом случае, пользователь добровольно дает согласие на отслеживание своей активности, например, путем установки специального программного обеспечения на свое устройство. Во втором случае, мониторинг проводится без явного согласия пользователя, например, с использованием технических средств для регистрации и анализа сетевого трафика.

Однако, проведение мониторинга активности в сети Интернет может вызывать опасения в отношении нарушения частной жизни и конфиденциальности пользователей. Поэтому, важно соблюдать законодательство, регулирующее сбор и обработку персональных данных, и обеспечивать максимальную защиту и безопасность данных пользователей.

Таким образом, мониторинг активности в сети Интернет является неотъемлемой частью методов и инструментов деанонимизации человека, позволяющей распознавать истинную личность и получать информацию о поведении пользователей в сети. Однако, при его проведении необходимо учитывать права и интересы пользователей, а также обеспечивать адекватную защиту и безопасность полученных данных.

Перекрестный анализ данных

Суть перекрестного анализа данных заключается в объединении и анализе большого объема информации, полученной из различных источников, таких как социальные сети, онлайн-сервисы, публичные базы данных и т.д. Анализируя эти данные вместе, можно обнаружить связи и общие факторы, которые могут указывать на конкретного человека.

Перекрестный анализ данных может включать в себя сопоставление различных атрибутов, таких как имя, возраст, местоположение, профессия, увлечения и другие персональные данные, чтобы получить более полное представление о человеке. Это может быть полезно при расследованиях и следствиях, когда необходимо установить связь между разными событиями или идентифицировать определенного человека на основе разрозненных данных.

Однако, при использовании перекрестного анализа данных, необходимо учитывать вопросы конфиденциальности и этики. Сбор и анализ данных должны быть осуществлены в соответствии с законодательством и правилами обработки персональной информации. Важно разделять публично доступную информацию и конфиденциальные данные, чтобы избежать возможного нарушения частной жизни.

Таким образом, перекрестный анализ данных является мощным инструментом в процессе деанонимизации и распознавания истинной личности человека. Он позволяет объединить и проанализировать большой объем информации, чтобы установить связи и выявить уникальные характеристики, которые могут указывать на конкретного человека. Однако, необходимо соблюдать этические нормы и правила обработки персональной информации во избежание нарушения конфиденциальности и частной жизни.

Анализ социальных сетей

Первый шаг в анализе социальных сетей - сбор данных. Используя различные техники и инструменты, исследователь может получить информацию о пользователях, их профилях, постах, комментариях и других активностях. Полученные данные могут быть структурированы и проанализированы с целью выявления общих структур и паттернов.

Второй шаг - идентификация. Анализируя собранную информацию, исследователь может попытаться идентифицировать человека. Это может происходить путем сопоставления различных данных, таких как имя, фотографии, местоположение, интересы и т.д. Используя алгоритмы машинного обучения и статистический анализ, можно определить вероятность того, что определенный профиль принадлежит конкретному пользователю.

Третий шаг - расширение сети связей. Анализ социальных связей пользователей позволяет расширить сеть связей и деанонимизировать человека. Например, если исследователь знает, что пользователь A связан с пользователями B и C, и пользователь B связан с пользователем D, то можно предположить, что пользователь A также связан с пользователем D. Этот метод позволяет выявить связи между людьми и определить их истинную личность.

- Анализ социальных сетей - это мощный инструмент для деанонимизации человека и распознавания его истинной личности.

- Сбор данных позволяет получить информацию о пользователях, их профилях и активности.

- Идентификация осуществляется путем сопоставления различных данных и использования алгоритмов машинного обучения.

- Расширение сети связей позволяет выявить связи между пользователями и определить их истинную личность.

Использование открытых баз данных

Для деанонимизации человека часто используются открытые базы данных, которые содержат информацию о различных аспектах жизни людей. Эти базы данных могут включать персональные данные, такие как ФИО, адрес, номер телефона, дату рождения и другую информацию.

Использование открытых баз данных позволяет собрать и проанализировать большое количество информации о человеке, что может помочь в распознавании его истинной личности. Например, с помощью баз данных социальных сетей можно найти профили, на которых человек использует свою настоящую фотографию и указывает реальную информацию о себе.

Также открытые базы данных могут содержать информацию о покупках, коммерческих и финансовых операциях, посещенных местах и других действиях человека. Анализ такой информации позволяет выявить различные связи и модели поведения, что помогает определить, с кем связан человек и какие действия ему свойственны.

Однако использование открытых баз данных имеет свои ограничения и риски. Во-первых, не всегда можно быть уверенным в актуальности и достоверности информации, содержащейся в таких базах данных. Также нужно быть осторожным с соблюдением законодательства о защите персональных данных и неправомерном раскрытии информации о людях.

В целом, использование открытых баз данных является одним из методов деанонимизации человека, который может быть полезен в определении его истинной личности. Этот метод позволяет собрать и анализировать множество информации о человеке, основываясь на его профилях в социальных сетях, покупках, финансовых операциях и других действиях.

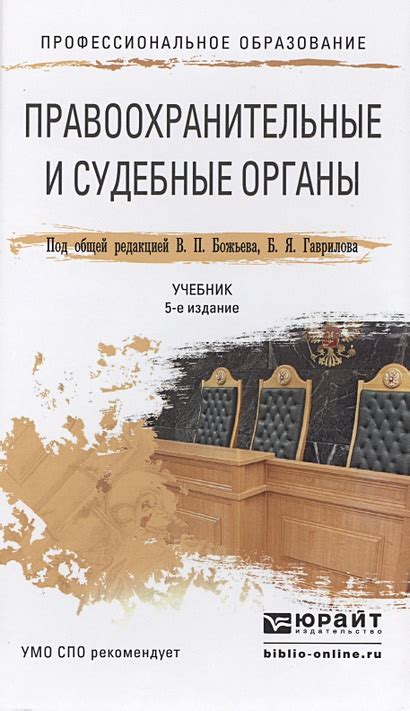

Судебные приказы и правоохранительные органы

Правоохранительные органы также играют важную роль в процессе деанонимизации. Они имеют доступ к различным базам данных, которые могут содержать информацию о конкретном лице. Сотрудники правоохранительных органов могут запросить информацию у интернет-провайдеров, социальных сетей и других организаций для раскрытия истинной личности анонимного пользователя.

Однако следует отметить, что использование судебных приказов и привлечение правоохранительных органов должны осуществляться в рамках закона и при наличии достаточных оснований. Нарушение прав человека или некорректное применение этих инструментов может привести к негативным последствиям и нарушению приватности граждан.

В целом, судебные приказы и работа правоохранительных органов играют значительную роль в деанонимизации человека и раскрытии его истинной личности. Правильное и законное использование этих инструментов позволяет бороться с преступлениями, включая онлайн-преступности, и обеспечивает безопасность интернет-среды.

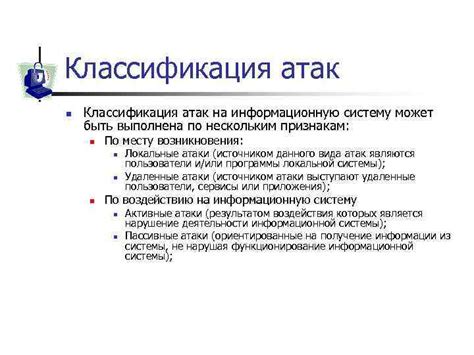

Взлом и атаки на информационную систему

Возрастающая сложность информационных систем и повышение важности цифровой безопасности приводят к увеличению количества атак на компьютерные сети и хранилища данных. Взлом информационной системы означает несанкционированный доступ к данным и ресурсам системы, что может привести к краже конфиденциальной информации, нарушению работы системы или нанесению прямого ущерба.

Существует множество методов атаки на информационные системы, включая перехват сетевого трафика, внедрение вредоносного ПО, фишинг, DoS-атаки и многие другие. Взломщики могут использовать комбинацию различных методов, чтобы достичь своих целей, будь то получение финансовой выгоды, уничтожение данных или шпионаж.

Защита информационных систем является сложным и непрерывным процессом. Она включает в себя применение различных мер безопасности, таких как установка брандмауэра, регулярное обновление программного обеспечения, использование сильных паролей и шифрования данных, а также обучение персонала в области основ безопасности информации.

Угроза взлома информационной системы является серьезной проблемой в наше время. Поэтому предотвращение, обнаружение и реагирование на атаки должны быть приоритетами для организаций и пользователей, чтобы защитить свою конфиденциальную информацию и обеспечить безопасность данных.

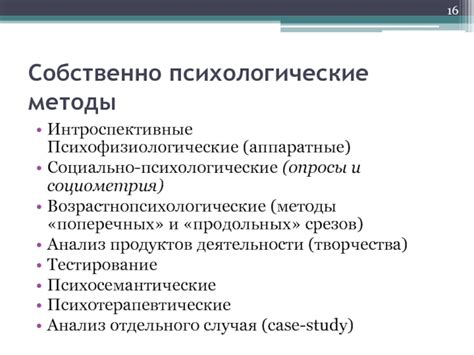

Поведенческий анализ и психологические методы

Один из подходов к поведенческому анализу основан на изучении микровыражений лица, таких как мимика, изменения в голосе и других невербальных сигналах. Компьютерные программы распознавания лиц и звуков могут быть использованы для анализа этих сигналов и определения их связи с определенными характеристиками личности.

Другой подход связан с психологическими методами, такими как анкеты, тесты и проективные методики. Анкеты могут включать вопросы о предпочтениях, поведении и убеждениях, которые могут помочь определить уникальные характеристики личности. Тестирование может включать в себя задачи, решение которых может отражать интеллектуальные способности, личностные черты и поведенческие предпочтения.

Проективные методики, такие как ассоциативные карты и тесты Роршаха, позволяют изучать бессознательные черты личности и выявлять скрытые мотивы и эмоциональные состояния. Эти методы основаны на предположении, что индивидуальные нюансы и неосознаваемые проявления могут быть использованы для раскрытия истинной личности.

Комбинирование поведенческого анализа и психологических методов позволяет более глубоко и точно изучить личность и деанонимизировать человека. Это может быть полезным в различных сферах, включая криминалистику, психологию, маркетинг и информационную безопасность.