В современном интернете подделка запросов с помощью токена CSRF стала одной из наиболее распространенных угроз безопасности. CSRF, или Cross-Site Request Forgery, подразумевает использование поддельных HTTP-запросов для выполнения несанкционированных действий от имени пользователя. При этом атакующий может получить доступ к конфиденциальной информации или выполнить определенные действия без согласия пользователя.

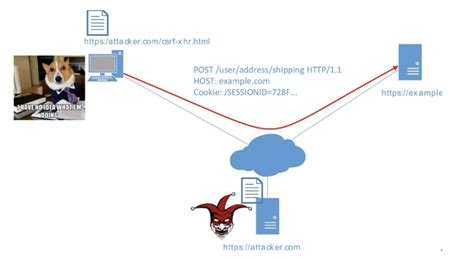

Принцип работы CSRF основан на уязвимостях в веб-приложении, связанных с несоответствием проверки подлинности запроса и подлинности пользователя. Хакер может создать специальную страницу или использовать уязвимое веб-приложение, чтобы отправить поддельный запрос от имени пользователя на другой сайт, где пользователь аутентифицирован.

Однако для защиты от подделки запросов существует надежная техника, основанная на использовании токена CSRF. Токен CSRF - это уникальная строка, сгенерированная сервером, которая включается в каждый формулярный запрос на стороне клиента. При получении запроса сервер проверяет наличие и подлинность токена в заголовке или теле запроса. Если токен не совпадает или отсутствует, запрос отклоняется, что предотвращает подделку запроса.

Принцип работы CSRF

Принцип работы CSRF состоит в следующем:

Шаг 1: | Злоумышленник создаёт ложный запрос (к примеру, ссылку или форму) на своем сайте, который будет отправляться на целевой сайт. |

Шаг 2: | Пользователь, аутентифицированный на целевом сайте, посещает сайт злоумышленника или кликает на подобную ссылку, в результате чего его браузер отправляет поддельный запрос на целевой сайт. |

Шаг 3: | Целевой сайт, думая, что запрос отправлен аутентифицированным пользователем, выполняет его действия и может, например, изменить данные пользователя, выполнить финансовую операцию или совершить другие вредоносные действия. |

Для защиты от подделки межсайтовых запросов используется механизм токена CSRF. При каждом запросе, требующем изменения данных на сервере, генерируется и добавляется в HTML-форму или в параметры URL специальный уникальный токен (например, в виде скрытого поля формы).

При получении запроса, сервер проверяет наличие и правильность токена CSRF. Если токен отсутствует, некорректен или не соответствует ожидаемому, сервер отвергает запрос и не выполняет действия, предотвращая подделку.

Токен CSRF, как правило, генерируется случайным образом при аутентификации пользователя и хранится в сессии или в куках. Это позволяет серверу доить отправления формы возвратить токен пользователю, чтобы он мог использовать его при последующих запросах.

Принцип и определение

Принцип работы CSRF атаки заключается в том, что злоумышленник создает страницу с вредоносным кодом, который автоматически отправляет запросы на целевой сайт. При этом, веб-браузер отправляет все куки и авторизационные данные, необходимые для выполнения запроса. Таким образом, сервер принимает запросы от имени аутентифицированного пользователя и выполняет их без ведома и согласия пользователя.

Основной механизм защиты от CSRF атак - использование токена CSRF. Токен CSRF представляет собой уникальную строку данных, генерируемую сервером и передаваемую клиенту. Клиент сохраняет токен и включает его в каждый запрос, отправляемый серверу. При получении запроса сервер проверяет, совпадает ли переданный токен с ожидаемым, и только в этом случае выполняет запрос.

Использование токена CSRF позволяет защитить веб-приложение от подделки запросов, поскольку атакующий не будет знать корректное значение токена, которое должно быть включено в запросы. Тем самым, сервер может быть уверен, что запрос выполняется от подлинного пользователя, а не от злоумышленника.

Рекомендуется применять механизм токена CSRF для всех важных операций, требующих аутентификации пользователя, таких как изменение пароля, удаление аккаунта, проведение финансовых операций и др. Это позволит обезопасить веб-приложение и защитить пользователей от потенциальных атак.

Атаки и методы защиты

Веб-приложения, которые не защищены от атак типа CSRF, могут быть подвержены следующим методам атак:

- Принудительный запрос: Злоумышленник может создать страницу или отправить электронное письмо, содержащее скрытый запрос к целевому веб-приложению. Если жертва откроет эту страницу или щелкнет по ссылке в письме, запрос будет выполнен с авторизационными данными жертвы.

- Вредоносный iframe: Злоумышленник может внедрить вредоносный код в iframe на сайте жертвы. Когда жертва посещает этот сайт, вредоносный код выполняется, и запросы отправляются от имени жертвы на целевое веб-приложение.

- Сетевая атака: Злоумышленник может использовать сетевые уязвимости или перехватить сетевой трафик, чтобы записать запросы жертвы и повторно отправить их без их согласия.

Для защиты от атак CSRF, рекомендуется использовать следующие методы:

- Использование токенов CSRF: При использовании формы в веб-приложении, каждый раз должен быть генерирован и включен специальный токен CSRF. Этот токен будет передаваться вместе с запросом и проверяться на сервере для подтверждения легитимности запроса.

- Проверка источника запроса: Веб-приложение должно проверять источник каждого запроса, и если источник не совпадает с ожидаемым доменом или URL-адресом, запрос должен быть отклонен.

- Ограничение действий по умолчанию: Веб-приложение должно предоставлять ограниченные права доступа пользователей и действий, а не разрешать выполнение любых действий без подтверждения.

Защита от подделки запросов с помощью токена CSRF

CSRF токен - это уникальный случайно сгенерированный код, который привязывается к каждому запросу, отправляемому на сервер. Токен вставляется в форму или добавляется к каждому запросу через заголовок или параметр. Когда сервер получает запрос, он проверяет наличие и правильность токена, чтобы убедиться, что запрос был отправлен с ожидаемой страницы и пользователем.

Процесс работы с токеном CSRF обычно выглядит следующим образом:

- При первом открытии страницы сервер генерирует уникальный CSRF токен для данного пользователя и сохраняет его в сессии или куке.

- Когда пользователь отправляет форму или выполняет какое-либо действие на странице, токен вставляется в форму или добавляется к запросу.

- При получении запроса сервер проверяет наличие и правильность токена. Если токен отсутствует или некорректен, сервер отклоняет запрос.

Защита от подделки запросов с помощью токена CSRF является эффективным средством предотвращения атак и обеспечивает безопасность пользователей. Рекомендуется использовать эту меру защиты при разработке приложений, особенно тех, которые работают с авторизацией и передачей конфиденциальной информации.

Что такое токен CSRF

Токен CSRF представляет собой случайную строку, которая генерируется на сервере и привязывается к каждой HTML-форме. Он включается в запрос отправляемый клиентом и проверяется на сервере. Если токены не совпадают или отсутствуют, сервер отклоняет запрос, считая его поддельным.

Получение токена CSRF происходит при аутентификации пользователя на сервере. Затем этот токен включается в каждую HTML-форму на сайте при помощи мета-тега или скрытого поля. Когда пользователь отправляет форму, токен автоматически включается в запрос. На сервере токен сравнивается с токеном, хранящимся в сессии пользователя. Если токены не совпадают, сервер отклоняет запрос.

Токен CSRF помогает предотвратить атаки, такие как изменение пароля, отправка сообщений от имени пользователя, удаление аккаунта и т. д. Поскольку токен уникален для каждого пользователя и каждого запроса, его использование повышает безопасность веб-приложения.