Веб-приложения являются неотъемлемой частью нашей повседневной жизни. Многие из нас используют их для коммуникации, покупок, банковских операций и многого другого. Однако, как и все программное обеспечение, веб-приложения могут содержать уязвимости, которые могут быть использованы злоумышленниками для получения доступа к чувствительным данным. Именно поэтому очень важно проверять безопасность веб-приложений перед их внедрением в продакшн.

Одним из самых популярных инструментов для проведения тестирования на проникновение веб-приложений является Burp Suite. Это мощный и гибкий инструмент, который позволяет обнаруживать и эксплуатировать различные уязвимости веб-приложений. Однако, прежде чем начать использовать Burp Suite, необходимо выполнить настройку инструмента для его эффективного использования.

В этом практическом руководстве мы рассмотрим основные шаги настройки Burp Suite для тестирования веб-приложений. Мы начнем с установки и настройки самого инструмента, а затем рассмотрим основные конфигурации и настройки, которые помогут нам в проведении эффективного тестирования на проникновение. Мы также рассмотрим некоторые дополнительные инструменты, которые можно использовать вместе с Burp Suite для расширения его функциональности. Давайте начнем наше практическое руководство по настройке Burp Suite!

Установка и настройка Burp Suite

1. Скачайте Burp Suite с официального сайта: https://portswigger.net/burp. Burp Suite доступен для различных операционных систем, выберите нужную версию.

2. Запустите установщик и следуйте инструкциям. Выберите путь для установки и подтвердите установку. По умолчанию, Burp Suite устанавливается в папку "Program Files" на Windows и "/opt" на Linux.

3. После установки Burp Suite запустите программу. Вам будет предложено выбрать настройки прокси. Они позволяют указать порт, на котором будет работать Burp Suite, и опции для обработки SSL-соединений. Порт по умолчанию - 8080, но вы можете выбрать любой свободный порт. Опции SSL рекомендуется оставить по умолчанию для начала.

4. После выбора настроек прокси, Burp Suite запустится с основным рабочим окном. Здесь вы найдете различные инструменты и вкладки для выполнения различных задач тестирования.

Теперь Burp Suite готов к использованию и настройке для тестирования веб-приложений. В следующих разделах мы рассмотрим основные возможности Burp Suite и детальные настройки для проведения эффективного тестирования.

Загрузка целевого веб-приложения

Перед тем, как начать тестирование веб-приложения с помощью Burp Suite, необходимо загрузить целевое приложение. Для этого нам потребуется скачать и установить приложение на нашей тестовой среде.

Одним из популярных вариантов является использование платформы Damn Vulnerable Web Application (DVWA), которая разработана специально для обучения и тестирования веб-приложений. DVWA предоставляет различные уязвимости и уровни сложности, которые можно использовать для обучения и практики.

Чтобы загрузить DVWA, просто посетите официальный сайт проекта и следуйте инструкциям для загрузки и установки. Обычно требуется установить DVWA на локальном веб-сервере, таком как Apache или Nginx.

Если вы не хотите использовать DVWA, вы всегда можете найти другие открытые и доступные для тестирования веб-приложения, которые соответствуют вашим потребностям и требованиям.

Важно проверить, что ваше целевое приложение работает корректно и доступно по заданному URL-адресу перед началом тестирования с помощью Burp Suite. Убедитесь, что вы можете получить доступ к веб-приложению, открыть его веб-страницу и выполнить базовые действия.

После того, как вы успешно загрузили целевое веб-приложение, вы готовы приступить к настройке Burp Suite и начать тестирование уязвимостей веб-приложения.

Настройка прокси-сервера в Burp Suite

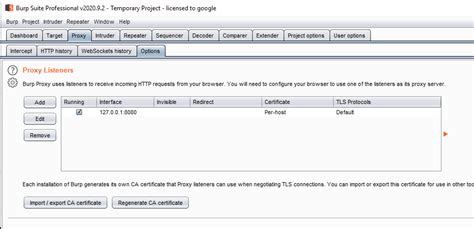

1. Запустите Burp Suite и перейдите во вкладку "Proxy". Здесь вы увидите основные настройки прокси-сервера.

2. Убедитесь, что прокси-сервер включен, установив флажок "Intercept is on". Это позволит Burp Suite перехватывать запросы и ответы между клиентом и сервером.

3. Установите прослушивающий порт, например, 8080. Обычно по умолчанию используется порт 8080, но вы можете изменить его на любой другой свободный порт.

4. Если вы хотите перехватывать зашифрованный трафик HTTPS, вам нужно установить сертификат Burp Suite CA в вашем браузере или операционной системе. Для этого нажмите на кнопку "CA Certificate" и следуйте инструкциям Burp Suite для установки сертификата.

5. Если вы хотите пропускать определенные запросы или домены через прокси-сервер, вы можете настроить исключения в разделе "Matching" на вкладке "Options". Например, вы можете настроить исключения для локальных адресов или других доменов, которые вы не хотите перехватывать.

6. После настройки прокси-сервера вы можете начать тестирование, переходя по целевым страницам в браузере или отправляя запросы из других клиентских приложений. Вы увидите, что Burp Suite автоматически перехватывает запросы и позволяет вам анализировать и изменять их перед отправкой на сервер.

Настройка прокси-сервера в Burp Suite позволяет вам полностью контролировать и манипулировать трафиком между клиентом и сервером, что делает его мощным инструментом для тестирования веб-приложений.

Интерцепт и изменение запросов

Для включения интерцепта необходимо настроить прокси-сервер в Burp Suite и настроить браузер, чтобы он отправлял запросы через этот прокси-сервер. После настройки прокси-сервера, Burp Suite начнет перехватывать все HTTP-запросы и показывать их во вкладке "Intercept" в основном окне.

Интерцепт дает возможность анализировать и изменять запросы перед отправкой. Вы можете увидеть все параметры запроса, заголовки, тело запроса и даже SSL-сертификаты при использовании HTTPS. Вы также можете изменить любую часть запроса перед его отправкой.

Это особенно полезно при тестировании веб-приложений, так как позволяет изменять параметры запросов и анализировать, как приложение обрабатывает эти изменения. Вы можете изменять значения параметров, добавлять новые параметры, удалять параметры и т.д.

Интерцепт также позволяет легко перебирать различные значения параметров запроса, чтобы найти уязвимости, такие как SQL-инъекции или переполнение буфера. Вы можете автоматизировать этот процесс с помощью функций "Intruder" или "Repeater" в Burp Suite.

Прохождение авторизации веб-приложения

Перед тем, как приступить к тестированию веб-приложения, необходимо пройти авторизацию. Это важный шаг, который позволит получить доступ к защищенным функциям и данным приложения.

Для того, чтобы пройти авторизацию веб-приложения в Burp Suite, следуйте указанным ниже шагам:

- Запустите Burp Suite и убедитесь, что прокси-сервер активирован.

- Откройте веб-браузер и настройте его на использование прокси-сервера Burp Suite. Это позволит Burp Suite перехватывать и анализировать все отправляемые и получаемые запросы.

- Перейдите на страницу авторизации веб-приложения.

- Введите свои учетные данные (имя пользователя и пароль) в соответствующие поля на странице авторизации.

- Нажмите кнопку "Войти" или аналогичную кнопку, чтобы отправить запрос авторизации на сервер.

- В Burp Suite откройте вкладку "Proxy" и убедитесь, что запрос авторизации отображается в списке запросов.

- Выберите запрос авторизации в списке и нажмите кнопку "Forward" (переслать) или аналогичную кнопку, чтобы переслать запрос на сервер.

- Просмотрите ответ от сервера на запрос авторизации в Burp Suite. Убедитесь, что авторизация прошла успешно и что вы получили доступ к защищенным функциям и данным приложения.

Теперь, когда вы успешно прошли авторизацию, вы можете приступить к тестированию веб-приложения на уязвимости с использованием Burp Suite.

Анализ запросов и ответов

Burp Suite предлагает несколько вкладок и инструментов для анализа запросов и ответов. Одной из наиболее часто используемых вкладок является "Proxy", которая позволяет перехватывать и изменять трафик между клиентом и сервером. Вы можете просматривать и редактировать запросы перед их отправкой на сервер, а также анализировать ответы от сервера.

На вкладке "Proxy" также доступен инструмент "Intercept", который позволяет вам в реальном времени просматривать и изменять запросы и ответы перед их достижением сервера и клиента. Вы можете включить или отключить режим перехвата, что позволяет контролировать, какие запросы и ответы вы хотите анализировать и изменять.

Помимо вкладки "Proxy", Burp Suite также предлагает другие инструменты для анализа запросов и ответов. Например, вкладка "Repeater" позволяет вам многократно отправлять один и тот же запрос на сервер с различными модификациями. Это полезно для проверки различных сценариев и исследования возможных уязвимостей.

Вкладка "Intruder" предлагает инструменты для автоматизации анализа больших объемов запросов. Вы можете определить различные варианты для каждого параметра запроса и запустить автоматическое тестирование для поиска уязвимостей или проверки отклика сервера.

Кроме того, Burp Suite предлагает инструменты для анализа структуры запросов и ответов, такие как "Comparer" и "Decoder". Вы можете сравнить два запроса или ответа, чтобы выявить различия или поискать потенциальные секреты, скрытые в зашифрованном формате.

Важно отметить, что анализ запросов и ответов с помощью Burp Suite должен выполняться с согласия владельца веб-приложения. Вы должны быть внимательны и действовать этично, чтобы не нарушить закон или нанести вред другим лицам.

Выявление уязвимостей веб-приложения

Перед тем, как начать проведение тестирования, необходимо настроить Burp Suite для работы с вашим веб-приложением. Вам потребуется настроить прокси-сервер Burp Suite, чтобы он перехватывал трафик между вашим браузером и целевым веб-приложением. Вы также можете настроить другие инструменты в составе Burp Suite, такие как сканер уязвимостей и анализатор покрывающих пути, чтобы получить более подробную информацию о потенциальных уязвимостях.

Когда Burp Suite настроен, вы можете приступить к сканированию вашего веб-приложения на наличие уязвимостей. Вам необходимо создать область охвата, которая определит, какие элементы вашего веб-приложения будут сканироваться. Затем вы можете запустить сканер уязвимостей, который проведет сканирование целевого веб-приложения в соответствии с вашими настройками области охвата.

Во время сканирования Burp Suite будет обращаться к целевому веб-приложению и проверять его на наличие различных уязвимостей, таких как SQL-инъекции, XSS-уязвимости и другие. Весь этот процесс будет отображаться в интерфейсе Burp Suite, где вы сможете просмотреть результаты сканирования, а также выполнить дополнительные действия, такие как эксплуатация найденных уязвимостей или сохранение результатов для последующего анализа.

При использовании Burp Suite для выявления уязвимостей веб-приложения важно иметь некоторые знания и опыт в области тестирования безопасности. Некорректное использование инструментов Burp Suite может привести к ложным срабатываниям или неполным результатам. Поэтому рекомендуется ознакомиться с документацией Burp Suite и получить необходимую подготовку перед приступлением к сканированию веб-приложения.

Использование расширений Burp Suite

Установка расширений в Burp Suite очень проста. Прежде всего, нужно найти нужное расширение. Обычно они доступны на веб-сайтах разработчиков или в хранилище расширений Burp Suite.

После того, как расширение найдено и скачано, его можно установить в Burp Suite. Для этого нужно открыть меню "Extender" в Burp Suite, выбрать вкладку "Extensions" и нажать кнопку "Add". Затем нужно указать путь к файлу расширения и Burp Suite самостоятельно установит его.

Когда расширение установлено, его можно будет использовать, чтобы расширить функциональность Burp Suite. Например, некоторые расширения могут добавить дополнительные инструменты для сканирования уязвимостей, а другие – новые функции для обнаружения и анализа уязвимостей.

Расширения Burp Suite также могут быть разработаны самими пользователями с помощью Burp Extender API. Это позволяет создавать собственные инструменты и функции, которые идеально подходят для их конкретных потребностей.

Использование расширений Burp Suite - это отличный способ улучшить эффективность тестирования веб-приложений, добавить новые функции и увеличить точность обнаружения уязвимостей. С множеством расширений, доступных для загрузки и установки, пользователи могут настроить Burp Suite для максимально эффективного тестирования и анализа безопасности веб-приложений.

Отчетирование и документация выполненных тестов

После выполнения тестов в Burp Suite важно иметь возможность сгенерировать отчет о проведенной работе и документировать все выполненные тесты. Такой отчет может быть полезным инструментом для команды разработчиков, системных администраторов или клиента, с которыми вы работаете.

В Burp Suite есть функциональность, которая позволяет вам создавать и сохранять отчеты о выполненных тестах. Вы можете выбрать различные форматы отчетов, такие как HTML, XML или PDF. Вы также можете настроить содержание и стиль отчета, чтобы он соответствовал вашим требованиям.

Отчеты могут содержать детальную информацию о каждом выполненном тесте, включая запросы, ответы, найденные уязвимости и рекомендации по исправлению. Вы можете добавить комментарии и заметки к отчету, чтобы передать дополнительную информацию или пояснить свои действия.

Помимо отчетов, Burp Suite также предоставляет возможность экспортировать сессию тестирования, чтобы сохранить все данные и состояние вашего тестирования. Это может быть полезно, если вам нужно поделиться данными с другими членами команды или если вы хотите сохранить их для дальнейшего анализа.

В целом, отчетирование и документация выполненных тестов является важной частью процесса тестирования веб-приложений. Они помогают вам организовать вашу работу, сохранить результаты и поделиться информацией с другими заинтересованными сторонами.