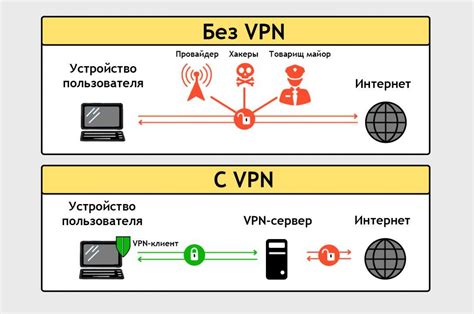

OpenVPN – это открытое программное обеспечение для создания защищенных соединений между компьютерами через сеть Интернет. Оно предоставляет возможность создания виртуальной частной сети (VPN), что позволяет пользователям обмениваться данными с высоким уровнем безопасности.

Принцип работы OpenVPN основан на использовании шифрования данных и аутентификации, чтобы защитить информацию от несанкционированного доступа. Он использует протоколы SSL (Secure Sockets Layer) и TLS (Transport Layer Security), чтобы создать безопасное соединение между клиентом и сервером. Это позволяет пользователям безопасно обмениваться данными даже через незащищенные сети, такие как общественные Wi-Fi точки доступа.

OpenVPN работает на основе клиент-серверной архитектуры, где сервер обеспечивает доступ к ресурсам и защиту данных, а клиенты подключаются к серверу, чтобы получить доступ к этим ресурсам. Клиенты могут быть установлены на компьютерах, смартфонах, роутерах и других устройствах. Обычно, клиенты должны предоставить учетные данные для аутентификации, прежде чем им будет разрешен доступ к серверу.

Одним из основных преимуществ OpenVPN является его масштабируемость и гибкость. С его помощью можно создавать VPN-сети различных размеров и настраивать их под уникальные требования каждого пользователя. В то же время, OpenVPN предоставляет высокий уровень безопасности в связи с использованием современных шифровальных алгоритмов, что делает его надежным средством для безопасной передачи данных.

OpenVPN: что это такое и как оно работает

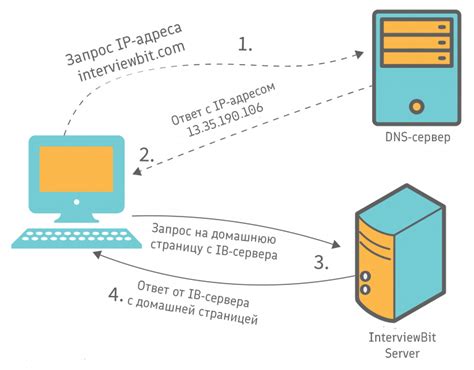

OpenVPN использует комбинацию технологий шифрования и аутентификации для обеспечения защиты передаваемых данных. Когда клиентское устройство подключается к серверу OpenVPN, они обмениваются сертификатами и ключами, чтобы установить безопасное соединение. Затем все данные, передаваемые между клиентом и сервером, шифруются при помощи симметричного ключа и отправляются через интернет.

Одним из преимуществ OpenVPN является его способность преодолевать любые фаерволы или прокси-серверы, которые могут блокировать доступ к другим протоколам VPN. Это осуществляется путем маскировки трафика OpenVPN таким образом, чтобы он выглядел как обычный сетевой трафик, что облегчает его использование в различных сетевых средах.

Другим важным аспектом работы OpenVPN является возможность создания точки-точки или точка-многоточечного соединения. В точка-точечном соединении клиенты подключаются к серверу и обмениваются данными только между ними. В точка-многоточечном соединении клиенты могут подключаться друг к другу напрямую, без прехода через сервер OpenVPN.

Принципы функционирования OpenVPN: шифрование и аутентификация

Одним из ключевых принципов работы OpenVPN является использование криптографического протокола для шифрования данных, передаваемых по сети. Для этого OpenVPN использует различные алгоритмы шифрования, такие как AES (Advanced Encryption Standard), Blowfish и другие. Шифрование данных позволяет обеспечить конфиденциальность информации, так как даже в случае перехвата пакетов злоумышленник не сможет прочитать их содержимое.

Для обеспечения аутентификации и обмена ключами OpenVPN использует протоколы и алгоритмы, такие как TLS (Transport Layer Security) и PKI (Public Key Infrastructure). PKI использует пару ключей, состоящую из открытого и приватного ключей, которые обеспечивают подлинность данных и аутентификацию узлов сети. Открытый ключ распространяется по сети, а приватный ключ хранится в безопасности на узле.

В процессе установки соединения между клиентом и сервером OpenVPN происходит обмен сертификатами, используя PKI. Клиент и сервер аутентифицируются друг перед другом, чтобы убедиться в подлинности идентификаторов. Затем устанавливается общий секретный ключ, который будет использоваться для шифрования и расшифровки данных во время всей сессии.

Принципы функционирования OpenVPN также позволяют создавать виртуальные сетевые интерфейсы (TAP и TUN), которые работают на более низком уровне и обеспечивают возможность передачи данных между узлами VPN. TAP интерфейс работает на уровне 2 сетевой модели OSI (Data Link Layer) и позволяет передавать все протоколы, включая Ethernet. TUN интерфейс работает на уровне 3 сетевой модели OSI (Network Layer) и передает только IP-пакеты.

Таким образом, принципы функционирования OpenVPN обеспечивают шифрование данных и аутентификацию, что делает его надежным и безопасным способом установления защищенного соединения между узлами через незащищенную сеть. Это позволяет использовать OpenVPN для различных целей, таких как удаленный доступ к сети, обеспечение безопасности веб-трафика и другие.

OpenVPN: клиент-серверная архитектура и проксирование

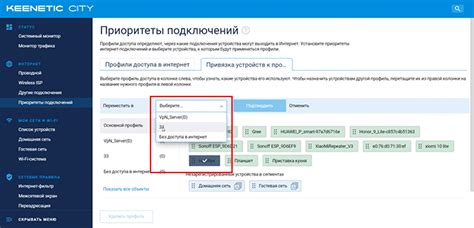

В основе работы OpenVPN лежит клиент-серверная архитектура. В такой конфигурации сервер OpenVPN выполняет роль центрального узла виртуальной сети, который обрабатывает поведение клиентов и устанавливает безопасное соединение с ними. Клиенты в свою очередь подключаются к серверу, чтобы получить доступ к ресурсам сети, которые находятся за его пределами.

OpenVPN также поддерживает использование прокси-серверов, которые могут служить посредниками между клиентами и сервером OpenVPN. Прокси-серверы позволяют снизить нагрузку на сервер, а также обеспечивают дополнительный уровень безопасности и анонимности.

Когда клиент подключается к серверу через прокси, весь сетевой трафик между клиентом и прокси проходит через шифрованное соединение OpenVPN. Таким образом, прокси не имеет доступа к данным, которые передаются между клиентом и сервером OpenVPN.

Прокси-серверы в OpenVPN можно настраивать для работы с различными протоколами, такими как HTTP, SOCKS и другими. Клиенты могут использовать прокси-серверы для обхода ограничений сети, зашифрованного доступа к внутренним ресурсам сети и других целей.

OpenVPN предоставляет мощные и гибкие возможности для создания безопасных и надежных виртуальных сетей с использованием клиент-серверной архитектуры и проксирования. Это делает его одним из самых популярных решений для организации приватных сетей в современном мире.

Настройка OpenVPN: сетевые интерфейсы и конфигурационные файлы

Для работы OpenVPN необходимо правильно настроить сетевые интерфейсы и конфигурационные файлы. В данном разделе мы рассмотрим этапы настройки.

Первым шагом является создание виртуального сетевого интерфейса для OpenVPN. Для этого мы можем использовать команду sudo ip tuntap add dev tun0 mode tun, где "tun0" - имя интерфейса. Затем мы активируем его с помощью команды sudo ip link set dev tun0 up.

Далее, нам понадобится создать конфигурационный файл для OpenVPN. Этот файл содержит все необходимые параметры для работы сервера. Мы можем создать новый файл с расширением .conf, например, "server.conf". В этом файле мы определяем различные параметры, такие как протоколы, порты, шифрование и другие настройки. Пример такого файла выглядит следующим образом:

dev tun proto udp port 1194 cipher AES-256-CBC auth SHA256 tls-server ca /path/to/ca.crt cert /path/to/server.crt key /path/to/server.key dh /path/to/dh.pem server 10.8.0.0 255.255.255.0

Здесь мы указываем использование протокола UDP, порт 1194, шифрование AES-256-CBC и аутентификацию с использованием алгоритма SHA256. Также мы указываем пути к сертификатам и ключам сервера, а также Diffie-Hellman параметры для обмена ключами. Настройки "server" определяют диапазон IP-адресов и маску подсети для клиентов.

После создания конфигурационного файла и указания всех необходимых параметров, мы можем запустить OpenVPN сервер с помощью команды sudo openvpn --config /path/to/server.conf. Теперь сервер готов принимать подключения от клиентов.

Для настройки клиента нам также понадобится конфигурационный файл. В нем мы указываем параметры сервера, такие как IP-адрес и порт, а также пути к сертификатам и ключам клиента. Пример клиентского конфигурационного файла:

dev tun proto udp remote server_ip 1194 cipher AES-256-CBC auth SHA256 client ca /path/to/ca.crt cert /path/to/client.crt key /path/to/client.key

После создания конфигурационного файла клиента, мы можем запустить OpenVPN на клиентском устройстве с помощью команды sudo openvpn --config /path/to/client.conf. Теперь клиент готов подключиться к серверу и обмениваться данными.

Настройка OpenVPN может быть сложной и требовать определенных навыков. Однако, при правильной настройке, OpenVPN обеспечивает безопасное и надежное соединение между удаленными сетями или клиентами.

Преимущества и недостатки OpenVPN: безопасность и производительность

Одним из важнейших преимуществ OpenVPN является его высокий уровень безопасности. Этот протокол использует определенные методы шифрования, такие как OpenSSL, для защиты данных от несанкционированного доступа. Благодаря этому, информация, передаваемая через OpenVPN, остается конфиденциальной и невосприимчивой к перехвату третьими лицами.

Еще одним преимуществом OpenVPN является его поддержка различных операционных систем. OpenVPN может быть установлен и на компьютерах под управлением Windows, macOS и Linux, а также на мобильных устройствах под управлением Android и iOS. Благодаря этому, пользователи могут легко настроить VPN-соединение на различных платформах, обеспечивая безопасность и конфиденциальность своих данных независимо от используемого устройства.

Однако OpenVPN также имеет несколько недостатков. Первым из них является его относительно низкая производительность. Использование дополнительного уровня защиты и шифрования делает OpenVPN несколько медленнее в сравнении с другими VPN-протоколами, такими как PPTP. Это особенно заметно при передаче больших объемов данных или при использовании VPN на медленных сетях.

Кроме того, настройка и использование OpenVPN может быть сложным для неопытных пользователей. Поскольку этот протокол требует установки и настройки специального клиентского приложения, а также конфигурации серверной части, некоторым пользователям может показаться непросто разобраться во всех этапах установки и настройки VPN-соединения.

В целом, OpenVPN является мощным и безопасным инструментом для обеспечения конфиденциальности и безопасности при передаче данных через общедоступные сети. Однако его использование может быть несколько сложным и вызвать некоторые проблемы с производительностью. Тем не менее, множество преимуществ OpenVPN делает его одним из самых популярных решений в сфере виртуальных частных сетей.

OpenVPN и совместимость с другими протоколами: IPSec, L2TP

Несмотря на свою популярность, OpenVPN может работать в совместимости с другими протоколами, такими как IPSec и L2TP. Это позволяет пользователю выбирать наиболее подходящий протокол в зависимости от потребностей и сценария использования.

IPSec (Интернет протокол безопасности) – это набор протоколов и стандартов, который обеспечивает безопасность и конфиденциальность данных, передаваемых между устройствами в сети. OpenVPN поддерживает интеграцию со стеком протоколов IPSec, что позволяет создавать безопасные VPN-соединения.

L2TP (Уровень 2 туннелирующего протокола) – это протокол, который предоставляет простой способ создания VPN-соединений. Он обеспечивает шифрование данных и защиту от подслушивания. OpenVPN может работать в совместимости с L2TP, что позволяет пользователям создавать безопасные VPN-туннели.

Совместимость OpenVPN с протоколами IPSec и L2TP расширяет возможности для создания безопасных VPN-соединений. Каждый из этих протоколов имеет свои особенности и преимущества, поэтому выбор между ними зависит от конкретных требований и настроек пользователя. OpenVPN обеспечивает надежность, стабильность и высокую производительность при работе в совместимости с IPSec или L2TP.

Области применения OpenVPN: удаленный доступ и VPN-сервер

Удаленный доступ с помощью OpenVPN позволяет сотрудникам получать доступ к корпоративным ресурсам, работая из любого места, где есть доступ к интернету. Для этого необходимо настроить VPN-соединение между удаленным компьютером и корпоративной сетью. Вся передаваемая информация при этом будет зашифрована, что обеспечит ее конфиденциальность и защиту от несанкционированного доступа.

VPN-сервер на основе OpenVPN используется для создания виртуальной частной сети (VPN), которая объединяет удаленные компьютеры и сети в одну безопасную сетевую инфраструктуру. Это особенно полезно для организаций, имеющих филиалы, расположенные в разных географических областях, либо для компаний, которые обеспечивают удаленную работу своих сотрудников.

С помощью OpenVPN можно создать VPN-сервер, к которому смогут подключаться удаленные клиенты. Это позволит им обмениваться данными и использовать ресурсы организации так, как если бы они были внутри ее локальной сети. Вся информация при этом будет защищена с помощью протокола шифрования, что обеспечит безопасность передачи.

| Преимущества использования OpenVPN для удаленного доступа и VPN-сервера: |

|---|

| Защищенное подключение к корпоративным ресурсам из любого места с доступом к интернету |

| Возможность объединить удаленные компьютеры и сети в одну безопасную сетевую инфраструктуру |

| Конфиденциальность и безопасность передачи информации по шифрованному каналу |

| Простая настройка и использование OpenVPN для обеспечения удаленного доступа и работы в качестве VPN-сервера |