Безопасность данных в современном информационном обществе – одна из важнейших проблем. Пользователи все чаще сталкиваются с угрозами, взломами и кражей персональной информации. Правильное функционирование бизнес-процессов и сохранение конфиденциальности клиентов становятся приоритетом для компаний. В этом контексте важным является аудит безопасности бизнес-информации и оценка ее устойчивости к атакам.

Аудит безопасности позволяет идентифицировать и анализировать уязвимости информационной системы или бизнес-процессов и предлагает методы решения проблем безопасности. Для проведения такого аудита необходимо использование определенных методов и инструментов, которые позволят вам эффективно оценить уровень безопасности вашей информационной системы, выявить угрозы и разработать эффективное стратегическое решение.

Основными целями аудита безопасности являются определение недостатков в существующей системе защиты, оценка уровня риска и разработка плана по устранению выявленных угроз. Для достижения этих целей необходимо использование различных методов проверки, включая:

1. Тестирование уязвимостей – метод, который позволяет выявить возможные проблемы безопасности в системе путем поиска уязвимостей и их эксплуатации. В результате такого тестирования можно получить данные о возможных уязвимостях системы и разработать меры по их устранению.

2. Анализ журналов – метод, с помощью которого можно изучить журналы системы и найти аномалии, связанные с несанкционированным доступом или нарушением политики безопасности. Анализ журналов позволяет выявить и фиксировать нарушения безопасности, а также предлагает методы решения этих проблем.

3. Экспертное обследование – метод, который основывается на знаниях специалистов и их опыте в области информационной безопасности. Специалисты проводят осмотр системы, выявляют угрозы и оценивают уровень риска. В результате экспертного обследования может быть разработана стратегия безопасности и предложены рекомендации по ее улучшению.

Правильное проведение аудита безопасности требует использования различных инструментов, которые помогут вам эффективно провести проверку и получить полную картину надежности системы. Такие инструменты включают системы мониторинга безопасности, системы анализа уязвимостей, инструменты проверки целостности данных и другие.

В итоге проведение аудита безопасности бизнес-информации позволит вам оценить уровень безопасности своей системы, выявить уязвимости и разработать эффективные меры по их устранению. Это позволит вам снизить риск возникновения угроз и обеспечить защиту ваших данных и бизнес-процессов.

Методы проверки безопасности БДР

Для обеспечения безопасности баз данных резервного копирования (БДР) необходимо проводить аудит и регулярно проверять систему на наличие уязвимостей. Существуют различные методы и инструменты, которые позволяют провести такую проверку.

Один из наиболее эффективных методов проверки безопасности БДР – это сканирование на наличие уязвимостей. С помощью специальных инструментов можно автоматически сканировать систему и выявлять потенциальные уязвимости, такие как открытые порты, неустановленные патчи или неправильная конфигурация системы.

Другой метод проверки безопасности БДР – это анализ логов. Лог-файлы содержат информацию о действиях пользователей и системы, их обращениях к базе данных, а также о всех событиях, происходящих в БДР. Анализировая логи, можно выявить подозрительные активности, атаки или нарушения безопасности.

Интересным способом проверки безопасности БДР является проверка доступа к данным. В рамках данного метода можно протестировать различные уровни доступа к базе данных и проверить, что пользователи имеют только необходимые права. Также стоит проверить, нет ли учетных записей с ненужными привилегиями или слишком слабыми паролями.

Кроме того, важно проводить тестирование на проникновение (penetration testing). Это метод проверки безопасности, при котором некими "этичными хакерами" пытаются проникнуть в систему и выполнить различные атаки. Проведение такого тестирования позволит выявить уязвимости, которые могут быть использованы злоумышленниками.

Важно отметить, что проведение проверки безопасности БДР должно быть систематическим процессом. Рекомендуется проводить проверки регулярно и использовать несколько методов одновременно для максимальной эффективности. Только при соблюдении всех правил и использовании современных инструментов можно гарантировать безопасность баз данных резервного копирования.

Для успешной проверки безопасности БДР необходима компетентность и опыт в области информационной безопасности. Рекомендуется обращаться к специалистам, которые имеют необходимые знания и инструменты для проведения аудита безопасности БДР.

Аудит безопасности БДР

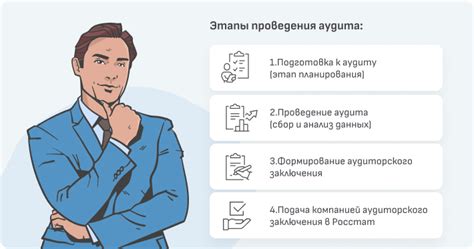

Аудит безопасности БДР включает в себя следующие этапы:

- Сбор информации о БДР и организации, включая структуру данных, сетевую инфраструктуру и политики безопасности.

- Анализ текущего состояния безопасности БДР с использованием специализированных инструментов и методик, таких как сканеры уязвимостей и анализаторы протоколов.

- Идентификация возможных уязвимостей и угроз безопасности, включая недостатки настройки, слабые пароли, отсутствие обновлений и неправильную конфигурацию.

- Оценка рисков, связанных с уязвимостями, и определение их воздействия на организацию и ее данные.

- Разработка рекомендаций по устранению уязвимостей и улучшению безопасности БДР. Рекомендации могут включать изменение политик безопасности, внедрение дополнительных защитных механизмов и проведение обучения сотрудников.

Аудит безопасности БДР позволяет оценить текущее состояние защиты информации и принять меры по улучшению безопасности системы. Регулярное проведение аудита является важным элементом поддержания безопасности информационной системы и помогает предотвратить кибератаки и утечки данных.

Инструменты для проверки БДР

Инструменты для проверки БДР предлагают различные функциональные возможности, которые позволяют выявить уязвимости и проблемы в процессе резервного копирования и восстановления данных. Ниже приведены некоторые из наиболее популярных инструментов для проверки БДР:

- Veritas Backup Exec: это программное обеспечение, специализирующееся на резервном копировании и восстановлении данных. У него есть функции проверки целостности сохраненных данных, а также возможность автоматического восстановления после сбоев.

- Veeam Backup & Replication: это инструмент, предназначенный для резервного копирования и восстановления виртуальных машин. Он обладает широким набором функций для проверки БДР, таких как автоматизированное тестирование восстановления и обнаружение ошибок.

- Acronis Backup: эта программа предлагает функции резервного копирования и восстановления для различных типов данных и операционных систем. Она также имеет возможность проверки БДР, включая проверку целостности данных и возможность восстановления в аварийных ситуациях.

- NetBackup: это решение для резервного копирования и восстановления данных, предоставляемое компанией Veritas. Оно поддерживает различные типы устройств хранения данных и обладает функциями проверки БДР, такими как тестирование восстановления и мониторинг целостности данных.

Это только небольшой список инструментов, доступных для проверки БДР. Выбор конкретного инструмента зависит от требований организации и специфики используемых систем и технологий. Однако, использование специализированных инструментов для проверки БДР является обязательным для обеспечения надежности и безопасности процесса резервного копирования и восстановления данных.

Правила проведения аудита

Проведение аудита безопасности БДР требует строго выполнения определенных правил, которые помогут гарантировать полноту, точность и надежность полученной информации. Вот несколько ключевых правил проведения аудита безопасности:

Определение целей и области аудита: перед началом аудита необходимо четко определить его цели и область применения. Это позволит сосредоточиться на важных аспектах и не тратить ресурсы на изучение незначительных деталей.

Выбор методики аудита: специалисты должны выбрать подходящую методику аудита, которая позволит оценить безопасность БДР с учетом уровня риска и требований организации. Критерии выбора методики включают доступность и надежность метода, а также опыт и знания аудиторов.

Сбор и анализ информации: важным этапом аудита является сбор и анализ информации о системе безопасности БДР. Аудиторы должны использовать различные методы, такие как тестирование уязвимостей, проверка соответствия требованиям безопасности и анализ журналов событий, чтобы выявить уязвимые места и недостатки в безопасности системы.

Оценка рисков и уязвимостей: на основе собранной информации аудиторы должны провести оценку рисков и уязвимостей системы безопасности БДР. Это позволит определить наиболее критичные уязвимости и потенциальные угрозы для системы.

Разработка рекомендаций и плана действий: на основе оценки рисков и уязвимостей аудиторы должны разработать рекомендации и план действий для устранения обнаруженных проблем. Рекомендации должны быть конкретными и основываться на передовых методах и решениях в области безопасности БДР.

Проверка эффективности рекомендаций: после реализации рекомендаций и мер по устранению уязвимостей необходимо провести повторный аудит, чтобы убедиться в эффективности принятых мер и отсутствии новых уязвимостей. Это поможет подтвердить, что система безопасности БДР соответствует требованиям и обеспечивает надежную защиту данных.

Соблюдение данных правил поможет обеспечить качественное проведение аудита безопасности БДР и повысить уровень защиты системы и данных организации.