В мире шифрования существует множество различных методов защиты информации. Одним из наиболее известных и удивительных является метод шифрования, разработанный немецкой компанией под названием "Энигма". Работа этого устройства основывается на электромеханическом принципе, который позволяет обеспечить высокую степень конфиденциальности данных.

Принцип работы Энигмы заключается в том, что каждой букве алфавита соответствует определенная электрическая цепь. Эти цепи связаны между собой в сложном порядке, который меняется с установкой различных роторов. Когда пользователь нажимает клавишу на клавиатуре, электрический сигнал пропускается через все роторы, а затем возвращается назад, проходя через другой набор проводов. Таким образом, каждая буква заменяется другой, и исходный текст становится непонятным для посторонних лиц.

Однако несмотря на сложность и степень шифрования, Энигма не была непреодолимой. Во время Второй мировой войны Британские разведчики сумели взломать коды этого устройства, что позволило им получить доступ к ценной информации, перехваченной немецкой армией. Эта операция, получившая название "Ульяс", сыграла огромную роль в исходе войны.

Принцип работы шифровки Энигма

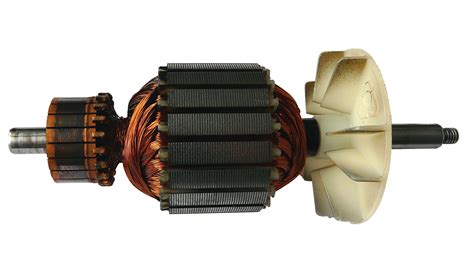

Основной принцип работы шифровки Энигма основывается на использовании роторов, проводящих электрический ток. Каждый ротор представляет собой перетаскиваемую конструкцию с набором контактных контактов и проводами, которые обеспечивают путь для электрического тока.

Когда пользователь нажимает на клавишу, она активирует электрическую цепь, и ток проходит через роторы Энигмы. При прохождении тока через роторы, они меняют направление сигнала, что позволяет достичь большей сложности и надежности шифрования.

Кроме роторов, Энигма также имеет рефлектор, который направляет ток обратно через роторы после прохождения ими. Это добавляет еще больше причудливости в процесс шифрования и делает его более сложным для взлома.

Ключевым аспектом работы Энигмы является настройка роторов перед началом шифрования и передачи сообщений. Каждый ротор имеет внутренний механизм, который может быть установлен в различные положения, что создает бесконечное количество комбинаций для шифровки сообщений.

После настройки роторов пользователь может набрать сообщение на клавиатуре Энигмы, и каждая нажатая клавиша будет шифроваться с помощью системы роторов и отправляться получателю.

Для расшифровки сообщения получатель должен знать точные настройки роторов и настройки рефлектора на своей Энигме. Он должен ввести зашифрованное сообщение и увидеть дешифрованное сообщение на экране.

Важно отметить, что шифровка Энигма считалась крайне надежной на своем моменте и дешифрование сообщений требовало значительного уровня знаний и навыков. Однако система была взломана британскими кодировщиками, с помощью хакерской атаки, что привело к значительному повороту хода Второй мировой войны.

Энкриптор

Основная задача энкриптора – создание шифра, способного преобразовать исходные данные в нечитаемую форму, которую можно безопасно передавать или сохранять. Для этого энкрипторы применяют различные методы и алгоритмы шифрования, такие как симметричное или асимметричное шифрование.

Симметричное шифрование предполагает использование одинакового ключа для шифрования и расшифрования данных. Энкриптор генерирует ключ шифрования, который затем используется для преобразования информации в зашифрованную форму. При расшифровке данные возвращаются в исходное состояние с помощью того же ключа.

Асимметричное шифрование, или шифрование с открытым ключом, использует пару ключей – открытый и закрытый. Энкриптор использует открытый ключ получателя для зашифровки информации, а получатель использует свой закрытый ключ для расшифровки данных. Этот метод обеспечивает более высокий уровень безопасности, так как закрытый ключ должен оставаться в секрете.

Энкрипторы могут использоваться для защиты конфиденциальности данных, сохранения целостности информации или для обеспечения аутентификации. Они используются в различных областях, таких как информационная безопасность, защита персональной информации, электронная коммерция и другие.

Использование энкрипторов дает возможность обеспечить безопасность данных и защитить их от несанкционированного доступа. Однако, для обеспечения максимальной защиты данных, важно правильно выбрать алгоритм и длину ключа шифрования, а также обеспечить безопасность самого энкриптора.

Рефлектор

Рефлектор представляет собой коммутационную сеть, состоящую из набора электрических контактов. Каждый контакт соединяется с одним из 26 проводников, образуя циклическую петлю. Когда электрический сигнал проходит через рефлектор, он отражается обратно, пройдя по петле и выходя из того же контакта, через который вошел.

Использование рефлектора в процессе шифрования происходит следующим образом: каждый символ открытого текста после прохождения через роторы попадает на рефлектор. Затем сигнал отражается и возвращается обратно, проходя по той же петле, но уже в противоположном направлении. Таким образом, рефлектор обеспечивает двойное шифрование символов.

Рефлектор играет важную роль для обеспечения сложности шифрования в машине Энигма. Его использование позволяет увеличить число возможных комбинаций, что делает дешифровку информации без знания настроек машины практически невозможной.

Ротор

Роторы имеют вращающуюся часть, которая перемещается после каждого ввода символа, что приводит к изменению шифротекста. Каждый ротор имеет свой набор перестановок, которые происходят при каждом обороте. Это делает шифр Энигма очень сложным для разгадывания.

Роторы машины Энигма могут быть настроены в различные позиции, чтобы создавать уникальные шифры. При использовании трех роторов, настройка каждого ротора может быть предварительно выбрана для создания множества возможных комбинаций шифров.

Роторы являются ключевым элементом шифровальной машины Энигма и обеспечивают ее высокий уровень безопасности. Каждый ротор может быть настроен для создания уникального шифра, который очень сложно взломать.

Методы шифрования информации с помощью Энигмы

Существует несколько методов шифрования информации с помощью Энигмы:

- Однократное шифрование: в этом методе каждый символ шифруется один раз. В начале сообщения устанавливаются начальные положения роторов, а затем шифруется каждый символ по очереди. После каждого символа роторы поворачиваются, что приводит к изменению шифра. Этот метод легко взламывается, поэтому был усовершенствован.

- Двойное шифрование: в этом методе каждый символ шифруется дважды. Сначала символ проходит через роторы вперед, и полученное значение снова проходит через роторы в обратном направлении. Этот подход усложняет взлом шифра, но при нем возникают проблемы с производительностью и эффективностью работы машины.

- Полиалфавитное шифрование: в этом методе используется несколько роторов с различными начальными положениями. При каждом нажатии клавиши один или несколько роторов поворачиваются на один шаг. Это создает сложное и непредсказуемое шифрование, которое усложняет процесс взлома.

Шифрование информации с помощью Энигмы считается одним из наиболее интригующих аспектов криптографии. Эта технология использовалась во время Второй мировой войны и считалась непроницаемой. Однако, позднее была разработана компьютерная технология, способная взламывать шифр Энигмы.

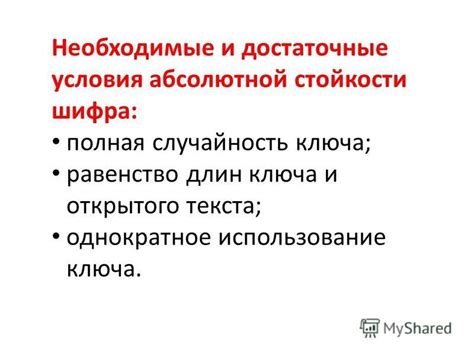

Однократное использование ключа

Принцип работы ОВК состоит в том, что каждый бит ключа используется только один раз. Это значит, что после использования ключа он уничтожается и больше не может быть использован для шифрования или расшифрования других сообщений. Таким образом, даже если злоумышленник перехватит зашифрованное сообщение и ключ, он не сможет расшифровать его, так как ключ уже не действителен.

Для реализации ОВК в протоколе шифрования информации используется таблица, называемая таблицей ОВК. В этой таблице ключ разбивается на отдельные биты, которые затем используются для шифрования или расшифрования каждого символа сообщения.

Однако, важно отметить, что ОВК имеет свои ограничения и недостатки. Ключи для ОВК должны быть длинными и случайными, чтобы обеспечить высокую степень безопасности. Кроме того, использование ключа только один раз означает, что каждое новое сообщение требует нового ключа, что может создать проблемы при передаче и хранении ключей.

| Преимущества ОВК | Недостатки ОВК |

|---|---|

| Высокая степень безопасности | Необходимость в длинных и случайных ключах |

| Защита от перехвата и расшифровки сообщения | Сложности с передачей и хранением ключей |

| Один ключ используется только один раз |

Тем не менее, несмотря на свои недостатки, ОВК является одним из наиболее эффективных методов шифрования информации, который позволяет обеспечить высокую безопасность и конфиденциальность данных.

Случайные настройки роторов

Одна из ключевых особенностей шифровальной машины Энигма заключается в использовании роторов. Роторы представляют собой диски с символами, которые перемещаются с каждым нажатием клавиши. Однако, чтобы предотвратить простое расшифрование сообщений, роторы имеют случайные настройки.

Каждый ротор имеет внутренний "кабель", который соединяет символы на внешнем и внутреннем кольцах ротора. Эти кабели определяют, какой символ будет получен при обработке каждого символа на входе. Настройка роторов означает выбор начального положения внешнего кольца, а также внутреннего "кабеля".

Случайность настройки роторов является одной из основных характеристик безопасности Энигмы. Каждый раз, когда оператор включал машину, он менял позиции роторов, что делало точное определение настроек невозможным без особого знания, называемого "ключом дня".

В итоге, использование случайных настроек роторов сделало Энигму одной из наиболее сложных шифровальных машин своего времени. Её силу удалось преодолеть только путём создания дополнительных аналитических и криптоаналитических методов.

Сложность взлома

Система Enigma была считается непробиваемой на протяжении длительного времени, в основном благодаря своей сложности и использованию множества переменных. Во время Второй мировой войны было множество попыток взлома Enigma, и только благодаря совместным усилиям криптоаналитиков и математиков союзников, удалось справиться с этим сложным комплексом шифрования.

Одной из основных причин сложности взлома была огромная комбинаторная сложность системы Enigma. Устройство имело множество вариантов для настройки: выбор роторов, их начальных положений, путей тока и колец контактов. Каждая настройка создавала огромное количество возможных комбинаций, что усложняло задачу перебора и анализа данных.

Кроме того, с каждым нажатием клавиши шифротекстовый сигнал проходил сложный маршрут: проходил через роторы, рефлекторы и шифровался на внешней доске. Это усложняло работу криптоаналитиков, так как они не могли просто следить за маршрутом сигнала.

Сложность взлома также обуславливалась тем, что система Enigma регулярно изменялась Германскими военными. Были введены новые модели роторов, добавлены новые функции и настройки. Это создавало дополнительные сложности для криптоаналитиков, так как они должны были постоянно адаптироваться и искать новые способы анализа данных.

Несмотря на все сложности, систему Enigma удалось взломать благодаря усилиям Алана Тьюринга и его команды в рамках проекта Ультра. Они разработали электромеханический аналог Enigma, который позволил значительно упростить процесс подбора настроек и существенно ускорил процесс анализа данных.

Периодичность изменения ключа

Периодичность изменения ключа является важной составляющей безопасности системы шифрования. Если ключ не меняется в течение длительного периода времени, то существует риск возникновения методов взлома, которые могут использовать известные уязвимости в шифровании.

Частота изменения ключа зависит от различных факторов, таких как ценность передаваемой информации, доступность средств шифрования, сложность алгоритма и других факторов риска.

Во многих случаях, особенно в военных и государственных системах, ключи шифрования изменяются на регулярной основе, например, каждые несколько часов или дней. Это позволяет минимизировать риск подбора ключа и повышает безопасность передаваемой информации.

Однако, периодичность изменения ключа может быть динамической и зависеть от конкретных ситуаций. Например, во время военных действий или в период повышенной угрозы безопасности, ключи могут изменяться намного чаще для обеспечения максимальной защиты.

Важно отметить, что периодичность изменения ключа должна сочетаться с другими мерами безопасности, такими как секретность хранения ключей и защита от несанкционированного доступа. Только комплексный подход к безопасности может обеспечить эффективное функционирование системы шифрования.